構筑防線 多維度組合策略提升軟件安全,應對破解挑戰

在數字化的浪潮中,軟件已成為現代社會的核心基礎設施。一個不容忽視的現實是:理論上,任何軟件都可能存在漏洞并面臨被逆向工程、破解或濫用的風險。從商業軟件的密鑰破解到開源軟件的惡意篡改,安全威脅無處不在。這并非意味著開發者只能束手無策。恰恰相反,通過實施一套系統化、多層次的“組合拳”安全策略,軟件開發者和企業可以顯著提高攻擊門檻,有效保護知識產權、用戶數據和系統完整性,將風險控制在可接受的范圍。本文將圍繞網絡與信息安全軟件開發的核心理念,探討如何構建縱深防御體系。

第一拳:安全始于設計——將安全嵌入開發生命周期

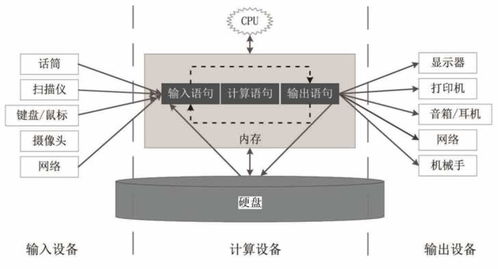

安全不應是事后補救,而應是貫穿軟件整個生命周期(SDLC)的DNA。這要求從需求分析、架構設計階段就引入安全考量。

- 威脅建模:在項目初期,系統性地識別資產、分析威脅(如篡改、逆向、信息泄露)、評估漏洞并制定應對措施。STRIDE等模型是實用工具。

- 最小權限原則:確保軟件及其組件只擁有完成其功能所必需的最小權限,限制潛在攻擊面。

- 安全架構設計:采用模塊化、隔離的設計(如沙箱),確保單一組件的妥協不會導致整個系統淪陷。

第二拳:夯實代碼基礎——安全編碼與靜態分析

大部分漏洞源于代碼層面的缺陷。

- 安全編碼規范:遵循OWASP Top 10、CWE/SANS Top 25等權威指南,對緩沖區溢出、SQL注入、跨站腳本(XSS)等常見漏洞進行針對性防范。使用內存安全的語言(如Rust)或安全函數庫是有效手段。

- 代碼審查與靜態分析(SAST):通過人工同行評審和自動化SAST工具,在代碼提交階段及早發現潛在安全問題。

- 依賴項管理:嚴格管理第三方庫和組件,持續監控已知漏洞(如利用SCA工具),并及時更新或修補。

第三拳:運行時防護與動態檢測——主動防御體系

軟件在部署和運行階段需要持續保護。

- 混淆與加密:對核心代碼、算法和敏感數據進行混淆、加殼或加密,增加逆向工程和靜態分析的難度。但需注意,這并非絕對安全,而是提高成本的策略。

- 完整性校驗:實現運行時對代碼、關鍵文件和內存的完整性檢查(如校驗和、數字簽名),防止被篡改或注入惡意代碼。

- 反調試與反篡改:集成檢測調試器、模擬器、內存修改等異常運行環境的技術,觸發預設的防御響應(如終止運行、清除數據)。

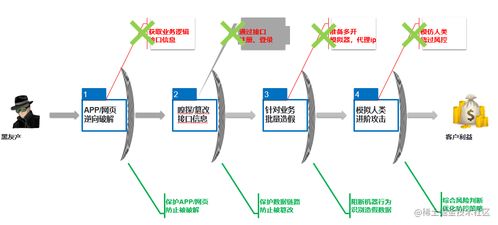

- 動態應用安全測試(DAST)與RASP:通過DAST模擬攻擊測試運行中的應用,并考慮部署運行時應用自我保護(RASP)技術,從內部監控和阻斷攻擊。

第四拳:強化網絡與通信安全——守護數據通道

對于網絡應用,數據在傳輸和交互過程中的安全至關重要。

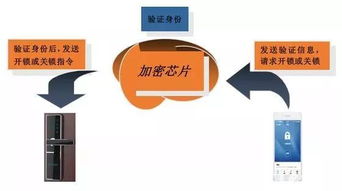

- 強加密通信:強制使用TLS/SSL等強加密協議(如TLS 1.3),并正確配置,禁用弱算法和舊協議。

- 安全的API設計:對API實施嚴格的身份認證(如OAuth 2.0、JWT)、授權、輸入驗證、速率限制和審計日志。

- 網絡層防護:利用防火墻、入侵檢測/防御系統(IDS/IPS)以及Web應用防火墻(WAF)來過濾惡意流量。

第五拳:持續監控、響應與更新——安全閉環管理

安全是一個持續的過程,而非一勞永逸的狀態。

- 安全監控與日志審計:建立集中式日志管理系統,收集并分析應用、系統和安全日志,以便及時發現異常行為和安全事件。

- 漏洞管理與應急響應:建立漏洞披露與響應流程(PSIRT),對報告的漏洞快速評估、修復并發布安全更新。保持軟件和依賴項的及時更新。

- 用戶教育與授權管理:實施強身份驗證(如多因素認證MFA),并對用戶進行安全意識教育,防止社會工程學攻擊。采用靈活的訪問控制策略。

###

“所有的軟件都能被破解”這一論斷,強調的是安全的相對性和動態性。絕對的安全雖不存在,但通過上述“組合拳”——將安全設計(Shift Left)與運行時防護(Defend Right)相結合,構建從代碼到網絡、從開發到運營的縱深防御體系,開發者可以極大地提高攻擊者的成本和難度,從而在動態對抗中贏得主動。在網絡與信息安全軟件開發的道路上,持續的風險評估、安全投資與技術創新,是守護數字資產、贏得用戶信任的不二法門。

如若轉載,請注明出處:http://m.2r78mg.cn/product/39.html

更新時間:2026-01-08 16:16:14